W ostatnich czasach Polska padła ofiarą fali poważnych cyberataków, które zagrażają stabilności kraju i bezpieczeństwu jego obywateli. Aby skutecznie stawić czoła tym zagrożeniom, konieczne jest wzmocnienie ochrony niezbędnej infrastruktury i systemów administracji publicznej.

- W Polsce każdego miesiąca dochodzi do około 60 000 incydentów bezpieczeństwa, co świadczy o znacznym poziomie zagrożeń.

- Cyberataki, także te wspierane przez rządy zagraniczne, są skierowane przede wszystkim na instytucje państwowe i kluczową infrastrukturę.

- Phishing pozostaje najczęściej wykorzystywanym narzędziem cyberataków i stwarza poważne zagrożenie dla sektora administracji publicznej.

- Polskie instytucje powinny wdrożyć zaawansowane rozwiązania cyfrowe, aby chronić dane i infrastrukturę obywateli przed cyberzagrożeniami.

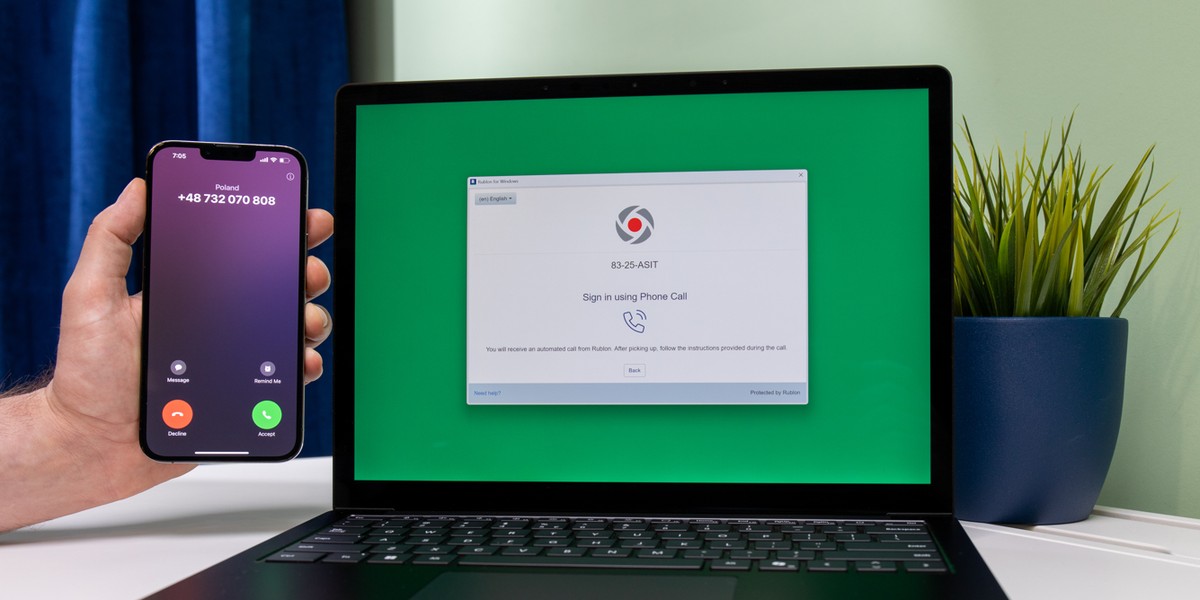

- Wdrożenie odpornego na phishing uwierzytelniania wieloskładnikowego (MFA) znacznie zmniejsza ryzyko naruszenia poufnych danych i obniża koszty związane z cyberatakami.

Polskie instytucje publiczne pod cyberzagrożeniem

Obok konfliktu na Ukrainie istnieje scenariusz cyberwojny. Coraz częściej kolektywy hakerów, często finansowane przez Rosję, realizują hybrydowe strategie mające na celu podważenie bezpieczeństwa cyfrowego naszego kraju. Ataki na krytyczną infrastrukturę, próby przejęcia danych i wykorzystywanie luk w zabezpieczeniach stają się coraz częstsze, a dezinformacja i taktyki phishingu nasilają się, mając na celu wydobycie poufnych informacji, takich jak hasła. Skala tych agresywnych działań rośnie, a w Polsce co miesiąc zgłaszanych jest około 60 000 incydentów bezpieczeństwa.

Szczególnie alarmujące są cyberataki przeprowadzane pod przykrywką wojny hybrydowej i finansowane przez państwa wrogie, które dysponują znacznie większymi budżetami w porównaniu do prywatnych grup hakerskich, co umożliwia im prowadzenie bardziej rozległych operacji. Celem tych ataków, skierowanych przede wszystkim na polskie podmioty rządowe — w tym ministerstwa, centralne i najwyższe organy administracyjne, prowincje, gminy i władze lokalne — jest zakłócenie działalności kraju przy jednoczesnym szerzeniu dezinformacji i paniki. Incydenty takie jak ataki na zakłady uzdatniania wody w Tolkmicku, Małdytach i Sierakowie, a także na oczyszczalnię ścieków w Kuźnicy, są przykładami takich prób sabotowania polskiej infrastruktury krytycznej. Chociaż konsekwencje tych wydarzeń dla funkcjonowania państwa zostały znacznie wyolbrzymione przez rosyjskich hakerów, odegrały one znaczącą rolę w narracji wojny informacyjnej.

Phishing – podstawowe narzędzie cyberataków

Według analiz przeprowadzonych przez firmę zajmującą się cyberbezpieczeństwem Rublon, phishing stał się jednym z najbardziej niebezpiecznych i szybko rozprzestrzeniających się cyberzagrożeń, stanowiąc prawie 15% wszystkich naruszeń danych. Sektor administracji publicznej jest szczególnie podatny, a badania ujawniają, że 66% naruszeń w tym sektorze pochodziło z podstawowych prób phishingu, a dodatkowe 23% wynikało z powiązanych ataków pozorowanych (manipulacyjne oszustwo). Oznacza to, że prawie trzy na cztery incydenty w urzędach i instytucjach publicznych są wynikiem taktyk socjotechnicznych za pośrednictwem poczty e-mail. Tak zwany czynnik ludzki przyczynia się do 68% wszystkich naruszeń.

Naruszenia danych wywołane phishingiem skutkują znacznymi stratami finansowymi (około 5 milionów dolarów). Przywłaszczenie poufnych informacji (takich jak dane osobowe obywateli) dodatkowo zwiększa te koszty i może prowadzić do konsekwencji prawnych. Ponadto phishing może wywołać inne kosztowne ataki; na przykład kampanie ransomware często rozpoczynają się od phishingu lub naruszenia konta.

Źródło